Agenda militant

Ailleurs sur le Web

![S’abonner au flux RSS [RSS]](images/rss.jpg)

- Agriculture française, Union européenne, Mercosur : la colère paysanne gronde (29/01)

- Quelques mots de Téhéran pour dépasser le manichéisme (28/01)

- Gaza a libéré la conscience mondiale. Entretien avec Marwan Abdel Aal (27/01)

- La défense du Rojava : les tâches révolutionnaires contre l’impérialisme, le djihadisme réactionnaire et la bourgeoisie locale (EKIB/Turquie) (27/01)

- Comprendre le mouvement agricole (27/01)

- Trois leçons politiques de Che Guevara (27/01)

- 50 ans après son assassinat, l’œuvre vivante de Pier Paolo Pasolini (27/01)

- Tondelier à un dîner lié à l’extrême droite catholique : la gêne persiste chez Les Écologistes (26/01)

- Municipales 2026 : à la social-écologie, préférons l’écologie de rupture (26/01)

- Désembourgeoiser l’école maternelle (26/01)

- Une vie de mathématicien itinérant (26/01)

- LA CROISSANCE VOUS REND MALHEUREUX...Mais comment s’en passer ? - Tim Jackson (26/01)

- Pétrole du Venezuela : quand la mainmise de Trump se heurte à la réalité (26/01)

- Élection présidentielle : "Pour le premier tour, Mélenchon a un boulevard" (24/01)

- L’opinion, ça se travaille… - S. Halimi, M. Reymond, D. Vidal, H. Maler (24/01)

- La destruction créancière du capital fictif. Bulle de l’intelligence artificielle et mystère de la rentabilité (24/01)

- Fascisation et stratégie. Entretien avec Ugo Palheta (24/01)

- Venezuela: l’heure de la perplexité (24/01)

- La question du pluralisme au regard du parti unique. Entretien avec Mohammed Harbi (24/01)

- D’un «enseignement citoyen» au «formatage» : au lycée, des profs dénoncent un programme de SES inadapté à l’urgence écologique (24/01)

- Le soleil se couche sur la rébellion kurde en Syrie (23/01)

- A propos d’un courrier de la direction de la CGT à Mélenchon (21/01)

- Les patrons piquent une crise (20/01)

- Venezuela : quand l’éditocratie légitime l’impérialisme (19/01)

- Interview avec Sophia Chikirou, candidate à la mairie de Paris (19/01)

Liens

Ne soyez plus jaloux/ses, vous aussi vous voilà fiché-e-s !

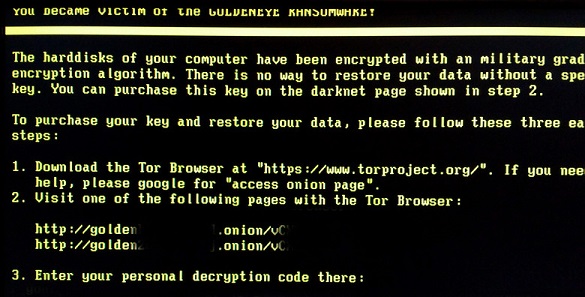

Marre que les djihadistes ou les terroristes retiennent toute l'attention de l’État ? Vous voulez aussi recevoir ce tendre regard sur vous ? Pour la première fois depuis la chute du régime de collaboration de Vichy, le gouvernement a répondu à vos attentes : désormais vous aussi on contemplera votre portrait dans la pénombre romantique du pouvoir, vous serez fiché-e-s.

Une base de données aux raisons pas très claires

Dans ce contexte où le gouvernement cherche à simplifier la vie de tout le monde (en premier lieu aux entreprises : moins de paperasse, moins de charge, moins d'obligation envers les salarié-e-s ; et dans un second temps pour le reste de la population), un décret qui aurait dû passer subrepticement comme l'amant-e quitte son aimé-e par la fenêtre, a pourtant casser quelques pots malgré lui en voulant passer inaperçu. La raison ? Le TES (Titre Électronique Sécurisé), une base de donnée unique et centrale regroupant un certain nombre d'information personnelle et biométrique (des marqueurs physiques uniques à chaque individu qui ne sont pas altérés avec le temps). Entre autres renseignements contenus : nom, prénom, empreintes digitales, photographie d'identité, taille, couleurs de yeux, la filiation des parents, adresse physique, adresse e-mail, numéro de téléphone personnel… même les sites de rencontre n'exigent pas autant de renseignement.

Pour le gouvernement la chose est simple : on va simplifier les démarches des français-e-s (où de celleux ayant des papiers délivrés par l'administration) avec moins de démarche pour les passeports, lors des pertes, des vols, etc. On nous vend un quotidien sans prise de tête. Sauf que la proposition passe mal : un fichier unique, centralisé, avec tout le monde inscrit dedans dès 12 ans. Outre le fait que ça rappelle de mauvais souvenirs (les régimes fascistes et vichyste), la centralisation pose un problème de sécurité que nous détaillerons plus loin. Pourtant, une alternative a été défendue et proposée par la CNIL avec les données biométriques soient inscrites sur des cartes à puces individuelles et par conséquent non centralisées sous une base de donnée unique. Cazeneuve évoqua un projet « à l’équilibre économique non attesté ». En vrai, il n'y a jamais eu aucune estimation économique de la proposition de la CNIL…

Évidemment une base de donnée biométrique centralisée ouvre un champs d'application bien plus large que la simple seule simplification pour les gens du peuple, parce qu'on cherche aussi à simplifier la vie d'autres corps sociaux dans ce pays, du genre qui occupent, armés, des places la nuit ces dernières semaines : les forces de l'ordre. En plus des services de renseignements et de leurs multiples avatars sous des noms difficilement mémorisables1, la gendarmerie, la police nationale, Interpol et le SI Schengen pourront également y avoir accès. Tout cela reste cependant cantonné au principe du Code de sécurité intérieure : la consultation leur est limité pour « terrorisme » et « atteintes aux intérêts fondamentaux de la Nation ».

Un problème de sécurité qui menace tout le monde

Un des problèmes de taille à l'heure du numérique, c'est la centralisation de ce type de données en une seule et unique base. Si le but du gouvernement était bien de construire un système fiable, il aurait envisagé l'option décentralisé défendu par la CNIL. Que neni ! En septembre de l'année dernière c'est l'OPM (l'Office of Personnal Management) américain qui s'est vu dérober des millions de numéros de sécurité sociale ainsi que des empreintes digitales. En Israël, les services de renseignement (Mossad) et de contre espionnage ont refusé que leurs agent-e-s donnent leur empreinte de peur qu'un piratage mette leur identité et leur vie en jeu. Ces deux États ne sont pourtant pas les derniers en terme d'insécurité numérique. Ils sont même plutôt champions dans l'exercice de la provoquer chez leurs concurrents et donc de savoir d'autant plus s'en protéger.

Interrogé sur les dispositions de sécurité informatique mis en place pour protéger le nouveau trésor bien aimé de l’État, Bernard Cazeneuve a donné une réponse qui paraît complète et sérieuse. Reste que les systèmes informatiques ont des failles, pas uniquement logiciels mais également humaines. Chiffrer les données d'un disque n'est pas suffisant pour ne pas se les faire chiper : si un système a ouvert les données du disque, il suffit de prendre le contrôle de ce système, nul besoin de la clé de chiffrement. De même « une application qui est conservée à distance solide des réseaux publics » est une formule qui manque de rigueur, car toutes la plupart des grandes entreprises gardent leur données sensibles sur des serveurs « à distance solide des réseaux publics », dans un réseau interne à l'entreprise, mais pour lequel il existe quand même des moyens de connexions distanciées… Des entreprises plus conséquentes, par exemple versées dans la biométrie et la sécurité, construisent des réseaux indépendants et coupés des réseaux publics pour ce qui touche au plus sensible…

Le renforcement du contrôle social n'est pas prêt de s'arrêter

Le gouvernement maintient ici et là quelques gardes fous. Il y a notamment la différence d'usage entre authentification et identification. Dans le premier cas, on part de l'individu et on vérifie que les données correspondent ; dans le second cas, on part d'une trace que vous auriez laissée quelque part que l'on croise avec le TES pour vous identifier et venir vous faire coucou. Ici, seul l'authentification est autorisée. Il faut bien avoir conscience cependant qu'une modification ultérieure pourrait être apportée et pourra s'appuyer sur une propagande basée sur l'émotion et déclenchée à la suite d'un drame ou d'une nouvelle attaque terroriste…

Le renforcement du contrôle social obéit à une nécessité de stabilité du corps social dans son ensemble dans un contexte de crise du système, d'instabilité économique, de terrorisme. Chaque gouvernement se passant le flambeau pour la gestion du système ne fait que changer les rythmes pour modifier certaines logiques à la marge. Mais pensons bien que si cela n'est pas écrit à l'avance, il y a une chaîne logique dans les décisions. Le simple fait d'avoir imposé des règles de présentation sur les photos d'identité (ni sourire, ni mèche de cheveux sur le visage, ni lunette), sujet trivial et a priori sans importance, voire un peu ridicule, peut apparaître aujourd'hui comme le premier maillons d'une nouvelle procédure de contrôle. Ces photos seront désormais intégrées au TES. Comme nous le disions, la porte des procédures d'identification n'est pas encore ouverte, mais dans le futur ? D'autant qu'à l'Assemblée Nationale des députés ont déjà proposés la reconnaissance faciale automatique par vidéosurveillance2 pas plus tard qu'au printemps dernier.

-

Contre le décret instaurant le TES !

-

Contre la surveillance de masse !

-

Pour la neutralité du web !

1 http://www.nextinpact.com/news/97700-loi-renseignement-liste-impressionnante-services-autorises-a-surveiller.htm

2 http://www.nextinpact.com/news/99862-des-deputes-veulent-coupler-videosurveillance-et-reconnaissance-faciale.htm

.jpeg)